Содержание

10 способов зайти на заблокированный сайт 2023

Содержание

- 1 Анонимайзер для посещения заблокированных сайтов

- 2 Браузерные расширения для обхода блокировок сайта

- 3 VPN для входа на заблокированный сайт

- 4 Доступ к заблокированному сайту с помощью кеша Google

- 5 Прокси для доступа на заблокированный сайт

- 6 IP-адрес для обхода блокировки сайтов

- 7 Переводчик для просмотра заблокированного сайта

- 8 Использование DNS для обхода блокировок

- 9 Тor для обхода блокировки сайтов

- 10 Интернет-архив для просмотра заблокированных сайтов

- 11 Какой способ обхода блокировки сайтов выбрать

Как зайти на заблокированный сайт?

Существует много техник обхода блокировки сайтов. В этой статье я познакомлю вас с самыми действенными на 2023 год, которые сможет использовать каждый, даже неразбирающийся в компьютерах человек.

Итак, давайте разберемся с помощью каких способов можно зайти на заблокированный сайт.

Анонимайзер для посещения заблокированных сайтов

Начнем с известных всем анонимайзеров (CGI-ргоху). Онлайн-анонимайзер — это один из самых простых и быстрых способов обойти блокировку сайта. Все, что от вас требуется, это зайти на сайт-анонимайзер и ввести адрес заблокированного сайта. Подробнее об анонимайзерах и как обойти блокировку сайта в статье «Лучший анонимайзер».

Анонимайзеры довольно быстро открывают сайты. Использование онлайн-анонимайзера не влияет на функционал заблокированного сайта. Из недостатков следует отметить — показ баннера, на который не стоит кликать.

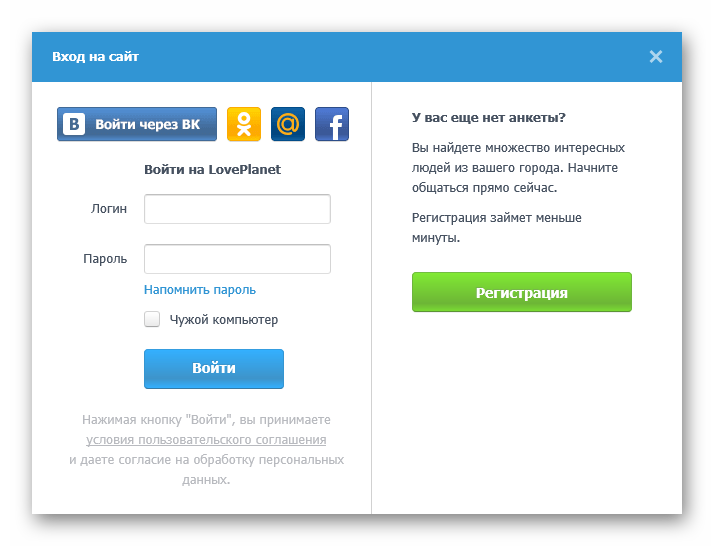

Вот пример того, как будет выглядеть заблокированный сайт используя анонимайзер:

Сайт-анонимайзер хорошо подойдет для обхода блокировок обычных сайтов (например, новостных), где вам не потребуется вводить аутентификационные данные (логин и пароль). Я бы не советовал использовать анонимайзеры для входа в социальные сети, почтовые сервисы и конечно же в сервисы платежных систем.

Браузерные расширения для обхода блокировок сайта

Расширения для браузера — это еще один эффективный и простой способ доступа на заблокированные сайты. Использовать браузерные расширения для обхода блокировок очень просто. Единственное, что от вас потребуется, — это установить соответствующее расширение в ваш браузер.

Использовать браузерные расширения для обхода блокировок очень просто. Единственное, что от вас потребуется, — это установить соответствующее расширение в ваш браузер.

Существует множество браузерных дополнений. Один из самых лучших на мой взгляд — это Opera VPN. В статье OperaVPN мы уже рассказывали, как его установить и использовать.

VPN для входа на заблокированный сайт

VPN — виртуальная частная сеть. Эта технология позволяет подключить ваш компьютер к Интернету по защищенному каналу. VPN, также как и Прокси, заменяет ваш IP-адрес на свой, который при посещении сайтов остается скрытым.

Существуют как платные VPN-сервисы, так и бесплатные. Для доступа на заблокированный сайт вполне достаточно бесплатных сервисов. Но если ваша цель анонимность в сети, то лучше использовать платные. В таком случае я очень рекомендую ознакомиться со статьей о правильном выборе анонимного VPN-сервиса.

Для работы с VPN необходимо загрузить специальное приложение, например: ProtonVPN или NordVPN. Вы также можете использовать VPN на своих мобильных устройствах: Android и iOS. Подробную информацию о VPN для телефонов в найдете статье «VPN для Android».

Вы также можете использовать VPN на своих мобильных устройствах: Android и iOS. Подробную информацию о VPN для телефонов в найдете статье «VPN для Android».

Используя VPN можно выбрать страну IP-адрес которой будет присвоен вашему подключению.

Это единственный способ обхода блокировок из всех доступных, который подойдет для сайтов требующих авторизацию, таких как: соцсети, почтовые сервисы и платежные системы.

Использование VPN в связке с Tor или прокси может сделать ваше пребывание в сети анонимным. Такую комбинацию иногда используют хакеры и специалисты в информационной безопасности.

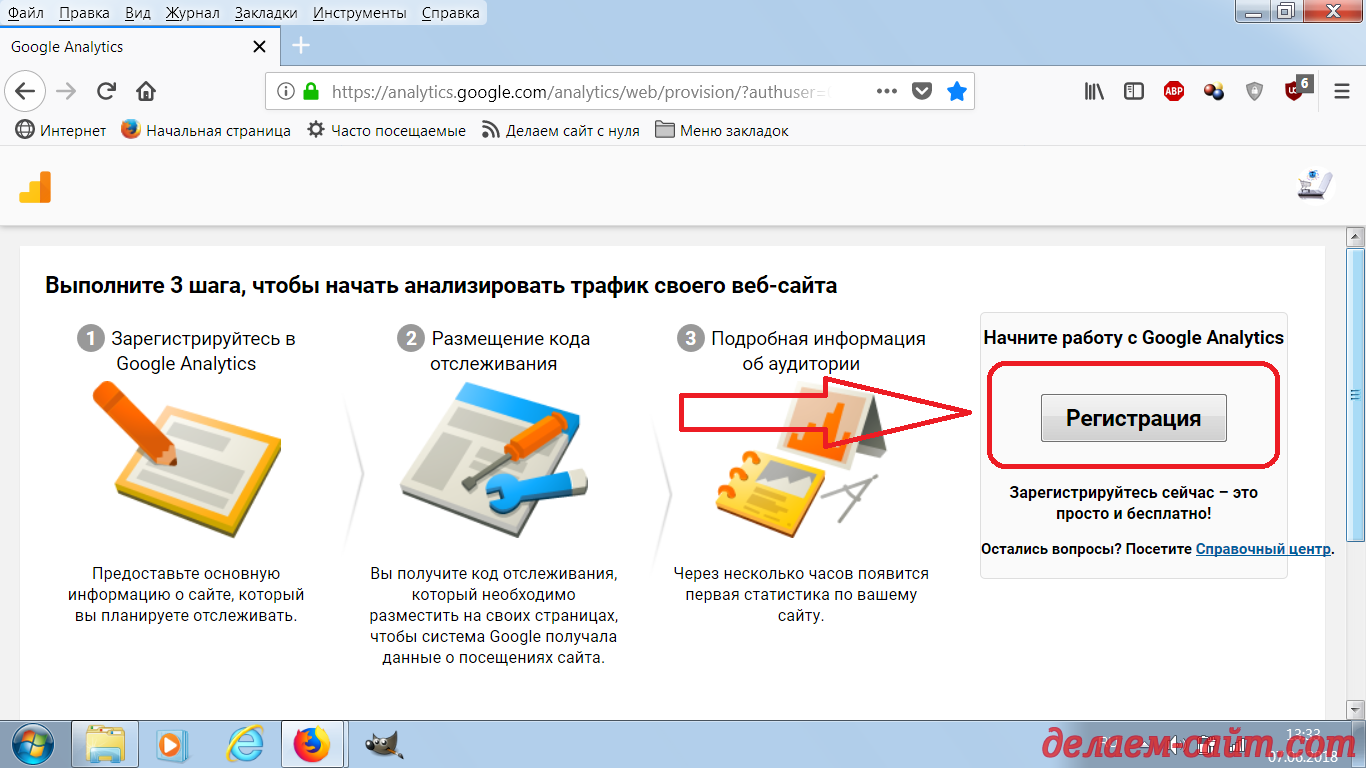

Доступ к заблокированному сайту с помощью кеша Google

Если нет необходимости взаимодействовать с сайтом, т.е. если вы собираетесь прочесть текст и посмотреть изображения на заблокированном сайте, тогда можете воспользоваться кешем поисковой системы.

Самое замечательное в поисковых системах, таких как Google и Yandex, это то, что они хранят кэшированные версии всех сайтов, и страницы этих сайтов доступны в любое время, даже когда сайт закрыт на техническое обслуживание.

Чтобы получить доступ к кешированному контенту сайта, проделайте следующее:

- Откройте поисковик и введите имя заблокированного сайта.

- После чего нажмите на повернутую вниз стрелку, сайта который вы хотите посетить.

- Нажмите «Cached», и загрузится последняя кэшированная версия страницы заблокированного сайта

Прокси для доступа на заблокированный сайт

Прокси-сервера — это еще один популярный способ открыть заблокированный сайт. Прокси бывают разные, анонимные и не очень, платные и бесплатные. Платные обойдутся в несколько долларов в месяц. Есть также бесплатные, но с некоторыми из них могут возникнуть проблемы. В некоторых случаях бесплатные прокси подменяют рекламные объявления сайта на свои. Это делается для заработка и больше касается владельцев сайтов. Для вас в этом нет нечего страшного, просто имейте это ввиду.

Прокси для доступа на заблокированный сайт

В некоторых редких случаях были прецеденты перехвата паролей. Поэтому используя публичные прокси не стоит вводить логины и пароли соцсетей, почтовых сервисов и т. п. Подробнее об этом вы можете прочитать в статье «Безопасность Прокси». Также использование прокси-сервера для доступа на заблокированные сайты может замедлить скорость интернет-соединения.

п. Подробнее об этом вы можете прочитать в статье «Безопасность Прокси». Также использование прокси-сервера для доступа на заблокированные сайты может замедлить скорость интернет-соединения.

Все крупные сайты предоставляющие списки Прокси-сервров позволяют выбрать страну, уровень анонимности и тип прокси.

Схема работы с Прокси-серверами:

- Заходим на сайт. К примеру на этот.

- Выбираем прокси и копируем адрес прокси-сервера.

- Идем в настройки браузера и вводим полученные данные.

Для пользователей браузера Google Chrome есть подробная инструкция «Как менять прокси в Chrome».

IP-адрес для обхода блокировки сайтов

Следующий способ обхода блокировок сайта заключается в использовании IP-адреса вместо урла (название сайта). Иногда блокировка сайта реализуется добавлением имени сайта в черный список. В таких случаях может помочь данный способ.

Каждый сайт в сети имеет свой IP-адрес. Для более удобного серфинга в сети вместо IP-адресов используются всеми привычные имена, такие как: yandex. ru или google.ru. Например, IP-адрес заблокированного сайта lurkmore.to — это 188.42.196.32.

ru или google.ru. Например, IP-адрес заблокированного сайта lurkmore.to — это 188.42.196.32.

Узнать IP-адрес заблокированного сайта очень просто:

- Комбинацией клавиш WIN + R откройте окно выполнить.

- Введите «cmd» и нажимте Enter.

- В командной строке наберите ping «адрес сайта».

- Команда незамедлительно вернет IP-адрес

- Введите IP-адрес в адресную строку браузера и нажмите Enter.

Данный способ работает не всегда, но всегда можно попробовать.

Переводчик для просмотра заблокированного сайта

Про этот способ мы подробно рассказывали в статье «Как обойти блокировку сайта без использования VPN».

Иногда этот способ может не сработать, но в большинстве случаев он будет работать без каких-либо проблем.

Использование DNS для обхода блокировок

DNS не только позволит вам получить доступ к запрещенным веб-сайтам, но также ускорит скорость интернета. Как правило, OpenDNS является предпочтительным DNS-сервером. Вы также можете использовать DNS от Google, но в моем примере будет использоваться OpenDNS.

Вы также можете использовать DNS от Google, но в моем примере будет использоваться OpenDNS.

Шлюз DNS позволит позволит зайти в интернет через OpenDNS, в обход DNS-серверов вашего интернет-провайдера.

Для настройки DNS выполните следующие шаги.

- В панели управления перейдите в Центр управления сетями и общим доступом

- Кликните по сетевому подключения и нажмите на свойства.

- Выберите Интернет-протокол версии 4 (TCP / IPv4) и нажмите «Свойства»

- Отметьте «Использовать следующий адрес DNS-сервера и введите следующее значение:

Предпочтительный DNS-сервер: 208.67.222.222

Альтернативный DNS-сервер: 208.67.220.220

- Сохраните изменения.

Теперь вы сможете посетить любой заблокированный сайт.

Тor для обхода блокировки сайтов

Tor используют в первую очередь для анонимного доступа в глубокий интернет. Но его также можно использовать для входа на запрещенные сайты в Клирнете (обычный интернет).

Tor-7.5

О Tor мы уже неоднократно рассказывали, поэтому начните с ссылки, которую я дал выше, и не забывайте про поиск по сайту, он находится в правом верхнем углу.

Интернет-архив для просмотра заблокированных сайтов

Я уверен, что не все знают о существовании интернет-архива, в который как правило попадают все крупные сайты. Этот способ чем-то похож на кэширование поисковиком страниц, но, в отличие от поисковых систем, Wayback Machine (интернет-архив) сохраняет страницы в том виде, в каком они были изначально месяц или несколько лет назад.

Так вот, этот архив может быть хорошим способом зайти на заблокированных сайт. Данный способ будет актуален, если вам необходим просмотр статичных страниц, новые страницы в веб-архив попадают с определенной задержкой. Как правило, чем сайт популярнее, тем быстрее обновляется веб-архив для этого сайта.

Какой способ обхода блокировки сайтов выбрать

Все способы можно поделить на две категории.

- Заблокированные сайты не требующие авторизации

- Заблокированные сайты требующие авторизации

Для первой категории подойдет любой описанный в статье способ. Для второй категории подойдут только надежные платные VPN-сервисы. Надежный VPN — это еще и хорошая защита от перехвата паролей при использовании общественного интернета.

Для второй категории подойдут только надежные платные VPN-сервисы. Надежный VPN — это еще и хорошая защита от перехвата паролей при использовании общественного интернета.

Чтобы вы не читали в статейках с громким названием «Как зайти на запрещенный сайт» — знайте, все что там написано касается сайтов не требующих авторизации. Все, что требует авторизации — это только VPN!

Итак, выше я рассказал о десяти рабочих способах обхода блокировки сайта. Существует множество других способов доступа к заблокированным сайтам, но изложенные выше методы являются наиболее доступными и эффективными.

Если вы нашли что-то полезное в статье, не забудьте поделиться с друзьями. Если есть какие-либо вопросы, не стесняйтесь писать в комментариях.

Как открыть заблокированный сайт без Tor и VPN в 2022

Иногда работодатели блокируют доступ на некоторые сайты своим работникам. Кроме этого в некоторых странах, типа Китая и Северной Кореи, блокировка сайтов осуществляется на уровне всей страны. В таких ситуациях недовольные пользователи, которые хотят попасть на любимый заблокированный сайт, используют различные методы обхода блокировки.

В таких ситуациях недовольные пользователи, которые хотят попасть на любимый заблокированный сайт, используют различные методы обхода блокировки.

Еще по теме: 10 способов зайти на заблокированный сайт

В первой части этой статьи я вам расскажу обо всех способах обойти блокировку сайта, а во второй, речь пойдет об одном интересном, на мой взгляд, способе открыть любой заблокированный сайт и сделать это быстро, без установки специальных программ и не используя Proxy и всякие анонимайзеры.

Содержание

- Предисловие.

- Популярные способы открыть заблокированный сайт.

- Способ открыть любой заблокированный сайт без VPN, Tor и анонимайзеров.

Самым распространяемым способом являются сайты анонимайзеры. Онлайн анонимайзеры позволяют быстро и без установки дополнительных программ на компьютер получить доступ на заблокированный онлайн-ресурс.

Но такие сайты имеют и свои минусы. К примеру, если у вас в офисе заблокированы одноклассники или вконтакте, а вы зайдя на сайт анонимайзер введите свои данные, то в таком случае никто не может дать гарантию, что онлайн сервис не перехватит ваш логин и пароль, что как вы понимаете не есть хорошо. Подробно про то, как отлавливают пароли пользователей прокси серверов, мы писали в статье «Безопасность прокси».

Подробно про то, как отлавливают пароли пользователей прокси серверов, мы писали в статье «Безопасность прокси».

Ну, и не надо забывать, что порой и сами анонимайзеры попадают под санкции. Так, например, популярный анонимайзер хамелеон был недавно заблокирован в нашей стране роскомнадзором.

Еще существуют технология VPN, с помощью которой вы также можете обойти блокировку или попасть на сайт где вас заблокировали. Подробнее о том, что из себя представляет сеть VPN, вы можете узнать воспользовавшись поиском по сайту. А если вы уже знаете что такое ВПН, то рекомендую посмотреть обзор VPN сервисов.

И конечно же всеми известный Tor. Некоторые используют Tor для обхода блокировки сайтов и он конечно с этим прекрасно справляется, но я считаю, что использовать Tor ради доступа на заблокированный сайт как-то не очень серьезно. Луковичная маршрутизация больше подходит для обеспечения анонимности и другого интернета, дипвеба. Хотя в последнее время есть много шума по поводу фактов деанонимизации пользователей Тор. Но не смотря на это при правильной настройке и правильном использовании Tor все же может обеспечить достаточно высокий уровень анонимности.

Но не смотря на это при правильной настройке и правильном использовании Tor все же может обеспечить достаточно высокий уровень анонимности.

Обход блокировки сайта с помощью переводчика

Да, друзья, онлайн-переводчки сайтов могут не только переводить тексты, но еще и быть хорошим способом обойти блокировку сайтов. Вот несколько самых популярных онлайн ресурсов, которые могут решить проблему доступа на заблокированный сайт.

Работают они очень просто. Заходите на онлайн-переводчик. Вводите адрес необходимого сайта и выставляете язык перевода русский (если вам нужен русский на выходе). Нажимаете перевести и через несколько секунд загружается заблокированный сайт.

По сути онлайн-переводчики это такие же прокси, но с лучшим уровнем траста. Доверять свои пароли таким сайтам можно. Но опять-таки не всем, а только тем, о которых я расскажу в данной статье.

Имейте ввиду, в некоторых случаях заблокированные сайты могут отображаться не совсем корректно, но это никак не мешает полноценной работе с ними.

Онлайн-переводчики

Первый сайт о котором пойдет речь — это популярный переводчик от Google. Чтобы разобраться в его работе не надо докторской степени. Как я и говорил выше в левом окне вводим адрес сайта, в правом выбираем язык и жмем кнопку Перевести (Translate).

После чего загрузится сам сайт. Как вы видите спай-софт немного покоробило. Но все вполне читабельно, а те кто до этого праздновали день рождения любимого кота разницу вообще не заметят.

Следующий онлайн-переводчик от отечественного поисковика Яндекс. Работает по тому же принципу. Заходим, вбиваем и получаем результат.

Последний сервис от Майкрософтовского поисковика Bing. С ним все также как и в предыдущих случаях.

Теперь насчет того какой сервис лучше. Если причиной блокировки является сам сайт. Т.е. вас заблокировал, а точнее если вас забанил сайт, то здесь все сервисы одинаково хороши. Каждый из рассмотренных сайтов прекрасно справился с этим делом.

Яндекс переводчик показывает заблокированные сайты лучше всех, я имею ввиду визуальную часть сайта. Но некоторые заблокированные сайты на уровне роскомнадзора Яндекс отказывался отображать вообще. Лучше всего на мой взгляд с этим справился переводчик Bing, он смог открыть любой заблокированный сайт. Ну почти на любой. А великий Гугл по моим экспериментам оказался где-то посередине.

Но некоторые заблокированные сайты на уровне роскомнадзора Яндекс отказывался отображать вообще. Лучше всего на мой взгляд с этим справился переводчик Bing, он смог открыть любой заблокированный сайт. Ну почти на любой. А великий Гугл по моим экспериментам оказался где-то посередине.

Ну вот вроде все. Если понравилась статья делитесь с друзьями и подписывайтесь на новости в социальных сетях. Кстати, я сегодня смотрел ваши оценки наших статей в вконтакте и фейсбуке. Спасибо всем кому не в лом поставить лайк. Это очень мотивирует на написание новый статей. Всем удачи, друзья!

Что такое Site-to-Site VPN?

Виртуальная частная сеть (VPN) типа «сеть-сеть» — это соединение между двумя или более сетями, такими как корпоративная сеть и сеть филиала. Многие организации используют VPN типа «сеть-сеть», чтобы использовать интернет-соединение для частного трафика в качестве альтернативы использованию частных каналов MPLS.

VPN типа «сеть-сеть» часто используются компаниями с несколькими офисами в разных географических точках, которым необходим постоянный доступ к корпоративной сети и ее использование. С помощью VPN типа «сеть-сеть» компания может безопасно соединить свою корпоративную сеть со своими удаленными офисами, чтобы взаимодействовать и обмениваться с ними ресурсами как с единой сетью.

С помощью VPN типа «сеть-сеть» компания может безопасно соединить свою корпоративную сеть со своими удаленными офисами, чтобы взаимодействовать и обмениваться с ними ресурсами как с единой сетью.

Рис. 1. Пример VPN типа «сеть-сеть»

VPN типа «сеть-сеть» и VPN удаленного доступа могут показаться похожими, но они служат совершенно разным целям.

- Сеть VPN — это постоянное соединение, предназначенное для работы в качестве зашифрованной связи между офисами (т. е. «сайтами»). Обычно это устанавливается как сетевое соединение IPsec между сетевым оборудованием.

- VPN удаленного доступа — это временное соединение между пользователями и штаб-квартирой, обычно используемое для доступа к приложениям центра обработки данных. Это соединение может использовать IPsec, но также часто используется SSL VPN для установки соединения между конечной точкой пользователя и VPN-шлюзом.

Почему VPN типа «сеть-сеть» уже недостаточно

Компании традиционно использовали VPN типа «сеть-сеть» для подключения своей корпоративной сети и удаленных филиалов по топологии «звезда». Этот подход работает, когда у компании есть собственный центр обработки данных, высокочувствительные приложения или минимальные требования к пропускной способности. Однако теперь, когда большинство компаний переместили свои приложения и данные в облако и имеют большое количество мобильных сотрудников, пользователям больше не имеет смысла проходить через собственный центр обработки данных, чтобы попасть в облако, когда вместо этого они могут перейти в облако напрямую.

Этот подход работает, когда у компании есть собственный центр обработки данных, высокочувствительные приложения или минимальные требования к пропускной способности. Однако теперь, когда большинство компаний переместили свои приложения и данные в облако и имеют большое количество мобильных сотрудников, пользователям больше не имеет смысла проходить через собственный центр обработки данных, чтобы попасть в облако, когда вместо этого они могут перейти в облако напрямую.

Следовательно, компаниям необходимо настроить топологию сети с доступом к облачным приложениям или приложениям центра обработки данных. Это побуждает организации создавать сетевые архитектуры, которые не зависят от возврата всего трафика в штаб-квартиру.

SASE: современное решение для подключения удаленных офисов

Более поздняя модель кибербезопасности, называемая границей службы безопасного доступа (SASE; произносится как «дерзкий»), предоставляет необходимые компаниям сетевые услуги и услуги сетевой безопасности непосредственно через облачную инфраструктуру. Кроме того, SASE предлагает множество возможностей безопасности, таких как расширенное предотвращение угроз, предотвращение кражи учетных данных, веб-фильтрация, песочница, безопасность DNS, предотвращение потери данных (DLP) и другие на одной облачной платформе.

Кроме того, SASE предлагает множество возможностей безопасности, таких как расширенное предотвращение угроз, предотвращение кражи учетных данных, веб-фильтрация, песочница, безопасность DNS, предотвращение потери данных (DLP) и другие на одной облачной платформе.

Это позволяет компаниям легко подключать свои удаленные офисы; безопасно направлять трафик в общедоступные или частные облака, приложения «программное обеспечение как услуга» (SaaS) или в Интернет; а также управлять и контролировать доступ.

Преимущества

Некоторые из преимуществ использования SASE заключаются в том, что он позволяет компаниям:

- Предоставлять филиалам и розничным магазинам доступ к облаку или центру обработки данных.

- Быстро идентифицировать пользователей, устройства и приложения.

- Последовательно применяйте политики безопасности в нескольких местах и применяйте доступ с минимальным уровнем привилегий.

- Значительно упростить свою ИТ-инфраструктуру и сократить расходы, поскольку они могут использовать одно облачное решение вместо того, чтобы покупать и управлять несколькими точечными продуктами.

Нажмите здесь, чтобы получить дополнительную информацию о безопасности филиалов и розничных магазинов.

Дополнительные ресурсы

- Видео: Филиал, подключенный к облаку

- : 10 принципов эффективного решения SASE

Электронная книга

Настройка Site-to-site VPN с сервером доступа

Введение

Настройка VPN типа «сеть-сеть» состоит как минимум из двух сетей, соединенных через виртуальную частную сеть.

Используйте процедуру, описанную в этом руководстве, для настройки VPN-подключения типа «сеть-сеть» с сервером доступа и соединителя «сеть-сеть» с помощью клиента OpenVPN.

Мы намечаем создание VPN-подключения типа «сеть-сеть», используя следующее:

- Сервер доступа, размещенный в сети штаб-квартиры.

- Клиент OpenVPN, установленный в сети филиала.

- Зашифрованный трафик между подключенными сетями.

Пример настройки site-to-site

Обратите внимание, что диаграмма включает следующие IP-адреса и подсети:

| Устройство | IP-адрес |

|---|---|

| Сервер доступа (сервер OpenVPN) | 192. 168.70.222 168.70.222 |

| Соединитель между сайтами (клиент OpenVPN) | 10.0.60.55 |

| Сеть | Подсеть |

|---|---|

| Штаб-квартира | 192,16 8.70.0/24 |

| Виртуальная сеть OpenVPN | 172.16.0.0/20 |

| Филиал | 10.0.60.0/24 |

В нашем примере процедуры мы будем использовать IP-адреса и подсети. При настройке VPN типа «сеть-сеть» используйте определенные IP-адреса и подсети для своих устройств и сетей в соответствующих шагах.

Преимущества Site-to-site VPN

Настройка VPN типа «сеть-сеть» для вашей компании соединяет вашу корпоративную сеть, удаленный офис, облачные сети и удаленных сотрудников. В VPN типа «сеть-сеть» устройства в одной сети могут подключаться к устройствам в другой сети и наоборот, что обеспечивает следующие преимущества:

- Надежное подключение частных сетей.

- Снижайте затраты на оборудование.

- Обеспечить безопасный доступ к облачной сети.

- Эффективно настроить подключение к филиалу.

Примечание: Действия по настройке VPN-сервера и клиентов относительно просты. Сложность возникает при работе с брандмауэрами, параметрами фильтрации безопасности и изменением таблиц маршрутизации в маршрутизаторах и интернет-шлюзах. Каждый из наших клиентов имеет уникальную настройку, в зависимости от маршрутизаторов и интернет-шлюзов, различных марок и моделей. Общим является то, что все маршрутизаторы могут маршрутизировать трафик с использованием статических маршрутов. Эта возможность позволяет направлять трафик из одной сети в другую через шлюзовую систему, такую как сервер доступа с клиентом OpenVPN.

Простая настройка VPN типа «сеть-сеть»

Настройка VPN типа «сеть-сеть» состоит из следующих ключевых компонентов:

- VPN-сервер: Сервер Linux для размещения сервера доступа.

- VPN-клиент: Сервер Linux для размещения клиентского программного обеспечения OpenVPN, которое безопасно подключается к VPN-серверу.

- VPN-туннель: Зашифрованная ссылка, созданная VPN-сервером и клиентом(ами) для обмена данными между ними.

Наш пример настройки VPN типа «сеть-сеть» состоит из сети штаб-квартиры, подключенной к филиалу. Это шаги высокого уровня:

- Установите сервер доступа ( VPN-сервер ) на сетевой сервер головного офиса (HQ).

- Подключите сервер доступа к тому же маршрутизатору, что и другие устройства и серверы в сети штаб-квартиры.

- Обеспечить доступ в Интернет через маршрутизатор к сети штаб-квартиры.

- В филиале подключите сеть к Интернету через маршрутизатор.

- Установите клиентское программное обеспечение OpenVPN ( VPN-клиент ) на сервер Linux в сети филиала.

- Подключите клиент OpenVPN к серверу доступа ( VPN-туннель ), чтобы запустить активный туннель для безопасной передачи данных.

- Разрешить трафик между сетями через маршрутизаторы каждой сети, брандмауэры или интернет-шлюзы.

При такой настройке две отдельные сети работают как одна, а пакеты данных, передаваемые через Интернет, надежно зашифрованы. Сервер доступа в сети штаб-квартиры и клиент OpenVPN в сети филиала действуют как шлюзы для сетей. Пользователь в филиале может видеть и получать доступ к серверам в сети в штаб-квартире. VPN типа «сеть-сеть» с сервером доступа — это экономичное решение для подключения ваших распределенных сетей.

Поток трафика передачи данных между сайтами VPN

Как осуществляется передача данных между подключенными сетями? Нажмите на изображения ниже, чтобы следить за потоком трафика передачи данных. Это дает наглядное представление о том, что происходит, когда запрос от компьютера в филиале достигает сервера приложений в сети штаб-квартиры, и как этот ответ возвращается. Вот как передаются данные:

1. Пользователь делает запрос2. Запрос отправлен на коннектор3. Соединитель отправляет запрос на сервер доступа 4. Сервер доступа отправляет запрос на server5. Сервер отправляет ответ6. Ответ отправлен на сервер доступа 7. Сервер доступа отправляет ответ на соединитель8. Пользователь получает ответ

Соединитель отправляет запрос на сервер доступа 4. Сервер доступа отправляет запрос на server5. Сервер отправляет ответ6. Ответ отправлен на сервер доступа 7. Сервер доступа отправляет ответ на соединитель8. Пользователь получает ответ

Как настроить межсайтовую VPN с сервером доступа

Прежде чем начать

Убедитесь, что у вас установлен сервер доступа с конфигурацией, которая включает:

- Доступ в Интернет.

- Частный IP-адрес в вашей штаб-квартире.

- Переадресация портов, чтобы сервер доступа был доступен извне.

- Сервер доступа знает свой общедоступный адрес (предпочтительно DNS-запись, которая разрешается в общедоступный IP-адрес).

- Любой другой необходимый доступ в зависимости от вашего сетевого оборудования и программного обеспечения (например, открытые порты брандмауэра).

При работающем сервере доступа пришло время настроить параметры VPN типа «сеть-сеть» в веб-интерфейсе администратора.

Эти этапы настройки помогут вам настроить VPN типа «сеть-сеть» с примерами подсетей. Настройте конфигурацию в соответствии с вашими подсетями.

Примечание. Подсети должны различаться между отдельными сетями, чтобы сайт-сайт работал с сервером доступа.

Разрешить доступ к частным подсетям

- Войдите в веб-интерфейс администратора для своего сервера доступа.

- Нажмите Конфигурация > Настройки VPN .

- Под Маршрутизация и Должны ли VPN-клиенты иметь доступ к частным подсетям (не общедоступным сетям на стороне сервера)? , щелкните Да, используя маршрутизацию .

- Щелкните Укажите частные подсети, к которым всем клиентам должен быть предоставлен доступ (по одной на строку) .

- Введите подсеть сети, в которой находится ваш сервер доступа, например, 192.168.70.0/24.

- Щелкните Сохранить настройки и Обновить запущенный сервер .

Создать пользователя клиента

- Щелкните Управление пользователями > Полномочия пользователя .

- Введите новое имя пользователя для вашего клиента OpenVPN.

- Щелкните Разрешить автоматический вход .

- Нажмите Дополнительные настройки .

- Выберите Local для метода аутентификации .

- Введите новый пароль.

- Установить Настройка VPN-шлюза 9от 0149 до Да .

- Введите подсеть удаленной сети клиента OpenVPN в поле для Разрешить клиенту действовать как VPN-шлюз для этих клиентских подсетей — для нашего примера 10.0.60.0/24.

- Щелкните Сохранить настройки и Обновить работающий сервер.

Примечание: Убедитесь, что у вашего пользователя соединителя site-to-site есть права автоматического входа в систему с локальной проверкой подлинности.

Настройка маршрутизаторов, брандмауэров, интернет-шлюзов и т. д.

Теперь вам нужно настроить конкретное оборудование для маршрутизаторов, брандмауэров, интернет-шлюзов и т. д.

Сетевой маршрутизатор штаб-квартиры должен знать:

- Существуют две дополнительные подсети для клиентской сети OpenVPN и сети филиала.

- Доступ к этим подсетям осуществляется путем обращения к частному IP-адресу сервера доступа.

Опять же, мы ссылаемся на IP-адреса и подсети для наших устройств и сетей:

| Устройство | IP-адрес |

|---|---|

| Сервер доступа (сервер OpenVPN) | 192.168.70.222 |

| Коннектор Site-to-site (клиент OpenVPN) | 1 0.0.60.55 |

| Сеть | Подсеть |

|---|---|

| Штаб-квартира | 192. 168.70.0/24 168.70.0/24 |

| Виртуальная сеть OpenVPN | 172.16.0.0/20 |

| Филиал | 10.0.60.0/24 |

Настройте таблицу маршрутов, чтобы включить маршруты к этим дополнительным подсетям через сервер доступа. Обратитесь к документации вашего маршрутизатора, чтобы узнать, как добавить статические маршруты.

В нашем примере мы добавляем следующие статические маршруты:

- Сеть 172.16.0.0 с маской подсети 255.255.240.0 через шлюз 192.168.70.222.

- Сеть 10.0.60.0 с маской подсети 255.255.255.0 через шлюз 192.168.70.222.

Обратите внимание, что мы указываем маску подсети. Большинству оборудования маршрутизации требуется, чтобы подсети определялись таким образом, вместо использования формата CIDR с /24 и /20 и т.д. Вы можете найти таблицы в Интернете, которые можно использовать для простого преобразования одной в другую.

После определения ваших статических маршрутов маршрутизатор HQ знает, что трафик с IP-адресом назначения в любой из подсетей (172.16.0.0/20 или 10.0.60.0/24) перенаправляется на сервер доступа.

Примечание: Убедитесь, что вы разрешаете необходимый доступ через брандмауэры и другое программное обеспечение или устройства, чтобы не блокировать доступ с их помощью.

Настроить клиент OpenVPN в сети филиала

Следующим шагом является настройка клиента OpenVPN в сети вашего филиала. Мы рекомендуем использовать операционную систему Linux для размещения клиента, выступающего в качестве шлюза. Мы используем Ubuntu LTS, которую вы можете запустить на выделенном оборудовании или виртуальной машине.

Даже Raspberry pi, очень легкая система, может служить клиентским сервером OpenVPN. Linux бесплатен и имеет отличные бесплатные инструменты для диагностики проблем, которые могут возникнуть.

Выполните следующие действия, чтобы установить клиентскую программу OpenVPN для Linux, подключиться к серверу доступа и включить переадресацию IP. Вам также не нужно устанавливать Access Server в сети филиала.

Вам также не нужно устанавливать Access Server в сети филиала.

Установить клиент OpenVPN

Установите клиент OpenVPN с открытым исходным кодом в ОС Ubuntu, выполнив следующую команду с привилегиями root:

apt-get установить openvpn

После установки добавьте профиль подключения для автоматического входа в соответствующий каталог для подключения при запуске системы:

- Откройте веб-браузер и введите URL-адрес веб-интерфейса клиента для вашего сервера доступа (пример: https://192.168.70.222/).

- Введите имя пользователя и пароль учетной записи пользователя, созданной для межсайтового подключения, и нажмите Войти .

- Ниже Доступные профили подключения , щелкните Себя (автологин) , чтобы загрузить файл client.ovpn.

Примечание: Если нет возможности загрузить профиль автоматического входа, убедитесь, что вы установили флажок Разрешить автоматический вход для этого пользователя в разделе Полномочия пользователя в веб-интерфейсе администратора.

После загрузки файла профиля подключения перенесите его в клиентскую систему OpenVPN. Вы можете сделать это с помощью SCP, WinSCP или скопировать и вставить содержимое файла в текстовый редактор, например nano. Поместите файл в папку 9.0148 /etc/openvpn/ каталог.

Мы рекомендуем вам переименовать файл в штаб-квартиру.conf или что-то подобное. Имя файла не слишком критично, но вы должны убедиться, что оно заканчивается расширением .conf, чтобы демон OpenVPN мог его подобрать.

Наконец, перезагрузите клиентскую операционную систему OpenVPN. Он должен автоматически подключаться, и подключение должно появиться на сервере доступа Текущие пользователи в веб-интерфейсе администратора.

Включить IP-переадресацию

После установки клиента OpenVPN следующим шагом будет включение IP-переадресации в клиентской системе.

IP-переадресация позволяет операционной системе принимать входящий сетевой пакет на одном сетевом интерфейсе и пересылать пакет в пункт назначения в другой сети.

В Ubuntu:

- Откройте /etc/systctl.conf в текстовом редакторе, таком как nano.

- Раскомментируйте строку #net.ipv4.ip_forward=1 . (Чтобы раскомментировать, удалите # символ.)

- Выйдите и сохраните файл, затем перезагрузите ОС.

Настройте маршрутизатор филиала для дополнительных подсетей

Настройте маршрутизатор филиала, чтобы он знал:

- Существуют две дополнительные подсети для клиентской сети OpenVPN и сети штаб-квартиры.

- Доступ к этим подсетям осуществляется путем обращения к соединителю site-to-site.

Снова мы ссылаемся на IP-адреса и подсети для наших устройств и сетей:

| Устройство | IP-адрес |

|---|---|

| Сервер доступа (сервер OpenVPN) | 192.168.70.222 |

| Сайт коннектор на сайт (клиент OpenVPN) | 10. 0.60.55 0.60.55 |

| Сеть | Подсеть |

|---|---|

| Штаб-квартира | 192.168.70.0/24 |

| Виртуальная сеть OpenVPN | 172. 16.0.0/20 |

| Филиал | 10.0.60.0/24 |

Информацию о добавлении статических маршрутов см. в документации производителя вашего устройства. Убедитесь, что вы добавили их на маршрутизатор в сети филиала, где находится клиентская система OpenVPN, а не в сети штаб-квартиры.

Добавьте эти статические маршруты:

- Сеть 172.16.0.0 с маской подсети 255.255.240.0 через шлюз 10.0.60.55.

- Сеть 192.168.70.0 с маской подсети 255.255.255.0 через шлюз 10.0.60.55.

Обратите внимание, что вы снова указываете маску подсети. Большинство маршрутизирующего оборудования хочет, чтобы оно определялось таким образом, вместо использования формата CIDR с /24 и /20 и т. д. Вы можете найти таблицы в Интернете, которые можно использовать для простого преобразования одного в другое.

д. Вы можете найти таблицы в Интернете, которые можно использовать для простого преобразования одного в другое.

После определения статических маршрутов маршрутизатору филиала известно, что трафик с IP-адресом назначения в любой из подсетей (172.16.0.0/20 или 192.168.70.0/24) следует пересылать на межсайтовый соединитель.

Затем VPN-клиент перенаправляет пакеты туда, куда им нужно.

Поиск и устранение неисправностей

Другие устройства и программное обеспечение в вашей сети могут вызывать проблемы с подключением. Например, брандмауэры на клиентских или серверных компьютерах могут блокировать трафик из «неизвестных» подсетей; или облачные сети, такие как Amazon AWS, требуют групп безопасности и проверки источника для разрешения трафика.

Кроме того, статические маршруты могут быть неправильно настроены от интерфейсов LAN к WAN, так что клиент или сервер пытается отправить трафик в Интернет вместо того, чтобы оставаться исключительно на стороне LAN маршрутизатора.